WordPress, siendo el más popular de los Gestores de Contenidos, está en el punto de mira de los crackers. Por aclararte el término, los crackers, a diferencia de los hackers, son aquellos que usan sus conocimientos en seguridad informática para el mal. Y, de elaborar una aplicación o un software para atacar a un sistema, que mejor que apuntar a aquel más popular. Por desgracia, esta es la realidad. Por eso el equipo de desarrolladores de WordPress, introducen continuamente mejoras y parches de seguridad. No es mi intención meterte miedo. Solo que tomes conciencia, de que sea cual sea el CMS que hayas escogido, (WordPress, Prestashop, Joomla,…), puede ser objetivo de estos ciberdelincuentes. Pero ¿qué buscan? Y, sobre todo ¿cómo mejorar la Seguridad en WordPress?

Tabla de Contenidos

¿Qué buscan los ciberdelincuentes?

Aunque no lo parezca, el mayor objeto de la codicia de los ciberdelincuentes, son los datos personales. Supongo que, si tienes un sitio web sencillo, o un blog, creerás que tu sitio no guarda datos sensibles. Pero eso, no es del todo cierto.

Cualquier sitio web, que admita usuarios, ya sean los propios administradores o autores de las entradas del blog, puede llegar a almacenar fotos de los mismos, y su correo electrónico. Y solo, con un pequeño listado de correos electrónicos, los ciberdelincuentes pueden generar una campaña de estafas por email, tipo pishing o suplantación de identidad. Este es una técnica de envío de correos masivos se realiza para asegurarse un resultado. No todos los usuarios de esa supuesta lista de emails, caerán en la trampa, pero con que un par de ellos lo hagan, su campaña habrá sido un éxito.

Imagina ahora, que pasaría si tu sitio web es una tienda online. El sitio podría almacenar, además de direcciones de email, números de cuenta corriente o tarjeta y direcciones postales. Datos mucho más suculentos.

Este tipo de estafa creció en España, durante la pandemia de la COVID-19. Estos indeseables sabían que todos estábamos confinados, y que millones de españoles tenían que comunicarse por mensajería de internet. Y, el email, con un enorme sector de la población teletrabajando, fue el caldo de cultivo perfecto.

Pero, hay esperanzas. Ningún sistema es inexpugnable. Pero se lo podemos poner un poco más difícil a estos delincuentes, si tienes en cuenta los siguientes factores para mantener seguro tu sitio web en WordPress.

¿Cómo mejorar la Seguridad en WordPress?

A continuación, paso a detallarte los puntos más importantes para proteger tu sitio web en WordPress:

Actualiza WordPress

Cualquier versión de WordPress puede presentar alguna vulnerabilidad. La comunidad de desarrolladores de WordPress revisan continuamente el estado del código fuente y sus funciones. Por eso es importante que mantengas actualizado tu sitio web.

Actualiza los Plugins

Como en el caso de WordPress, los plugins pueden también tener alguna vulnerabilidad. Los plugins más seguros, están en el repositorio oficial de WordPres. Aunque, hay que gestionar bien su uso, ya que existe una enorme comunidad de desarrolladores, externos a la Fundación WordPress. Por tanto, estos no se actualizan al mismo ritmo que WordPress y pueden surgir errores de compatibilidad.

En conclusión, siempre es más seguro mantener los plugins actualizados. Pero debes actuar con cautela. Lo ideal es, realizar siempre una copia de seguridad de tu sitio, antes de actualizar.

Datos Débiles

Cuando instalamos WordPress, de forma nativa, este utiliza una serie de parámetros de configuración. Algunos, son personalizables, y por tanto, eres tú quien decide finalmente. Otros, son algo más complicados de modificar, ya que requieren del acceso a la Base de Datos. Pero, antes de pasar a detallarte los elementos más importantes, mantener seguro WordPress, es preciso que tengas en cuenta estas aclaraciones.

La primera aclaración es simple. Una de las más efectivas medidas de seguridad en WordPress, consiste en crear una contraseña segura. Que tenga numerosos caracteres, letras, número y símbolos. Todos tendemos a poner una contraseña que podamos recordar. Pero, si eres un poco más organizado u organizada, te recomendaría que usaras las contraseñas sugeridas por el propio WordPress. No están hechas para ser recordadas, sino para no ser crackeadas. Cópiala y guárdala en un fichero en tu ordenador. Y si, además, tienes un buen antivirus en tu ordenador, mejor aún.

Además, todos los usuarios de WordPress poseen otros tres datos importantes, que influirán en este apartado:

- Nombre de Usuario: es el nombre con el que podrás acceder a tu Panel de Administración de WordPress.

- Nombre a mostrar públicamente: Es el nombre que WordPress mostrará en las publicaciones de tu sitio web, como por ejemplo, las entradas.

- Cuenta de correo electrónico: la cuenta de correo electrónico está asociada al Nombre de Usuario. De modo que, puedes usar uno u otro, para acceder al Panel de Administración de WordPress.

Una vez aclarados estos puntos, te cuento.

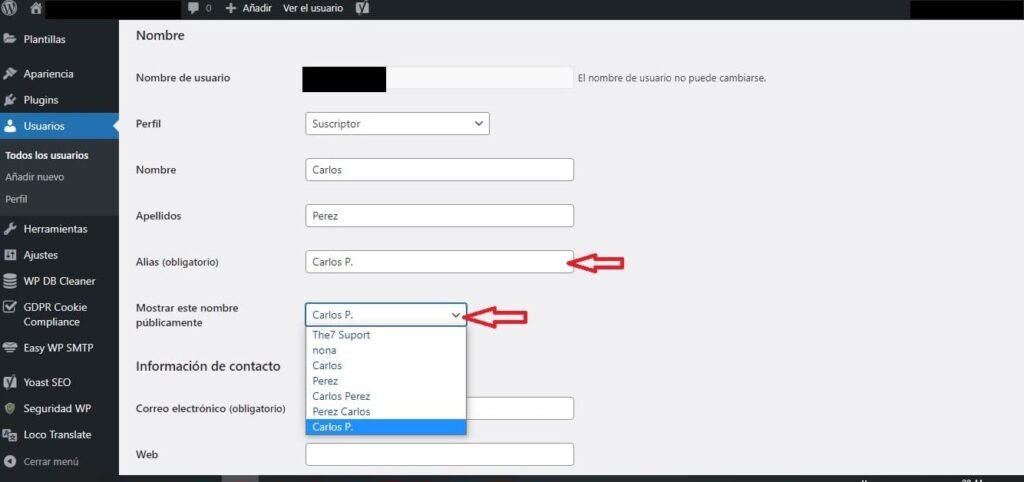

Cambia el nombre a mostrar públicamente

De forma predeterminada, WordPress asigna como nombre a mostrar públicamente, el mismo que el Nombre de Usuario. Como entenderás, si el nombre para acceder a tu WordPress es público, los crackers solo necesitan averiguar tu contraseña.

Así que, lo primero que debes hacer es dirigirte a tu perfil de usuario administrador. Busca el campo “Alias (obligatorio)” e introduce el nombre que quieras. Luego, selecciónalo en el campo “Mostrar este nombre públicamente”.

No reveles la cuenta de correo electrónico

Si tienes la intención de publicar alguna vía de contacto, para tus lectores o clientes, yo te recomendaría que usaras un formulario de contacto. Pero si quieres facilitar directamente un correo electrónico, bajo ningún concepto utilices el mismo que tienes vinculado a tu usuario en WordPress. Recuerda que también puede utilizarse para acceder a tu sitio web.

Cambiar el campo “user_nicename”

No te asustes. User_nicename, viene a significar algo así como “nombre de usuario amigable”. Esto de “amigable”, significa a su vez, que es un dato fácil de recordar o de escribir. Y, esto, es importante, cuando nos referimos a las url de las páginas. WordPress genera una página para cada usuario de WordPress, que mostrará todas las entradas que ha publicado. A esta página se accede mediante una url que contendrá el nombre del usuario. Y, ese nombre del usuario, se establecerá en la base de datos, a partir del nombre de usuario para acceder a WordPress. Como muestra, un botón:

https://sitio.com/author/nombre-usuario/

La vulnerabilidad surge, porque de nuevo, el Nombre de Usuario, vuelve a ser visible. Esto se soluciona modificando el contenido del campo user_nicename, por otro nombre. Como por ejemplo:

https://sitio.com/author/carlos-soriano/

Accesos por Fuerza Bruta

Se denomina Acceso por Fuerza Bruta, a un método habitual de acceder a un sitio web, probando y combinando repetidas veces, nombres de usuarios y contraseñas. Este ataque se ejecuta en una página concreta de WordPress, denominada url de acceso o login.

Cambia la Url de acceso a tu WordPress

Toda instalación de WordPress, posee la misma url de acceso, que te llevará al formulario donde podrás introducir tu nombre de usuario y contraseña.

Es esta:

https://sitio-web.com/wp-login.php

Aunque también se puede acceder mediante:

https://sitio-web.com/wp-admin

Ni que decir tiene, que esto es de conocimiento popular entre los Crackers. Y, una forma de complicarles la vida, pasa por cambiar esta url por otra que solo conozcas tú:

https://sitio-web.com/porqueyolovalgo

Enumeración de Usuarios

La enumeración de usuarios en WordPress, es otra forma de tratar de conseguir el nombre de usuario de, al menos, el administrador de una web. Esto se realiza con un simple comando, escrito justo después del nombre de tu dominio. Este sería el comando:

https://sitio-web.com/?author=1

Y esta sería la respuesta:

https://sitio-web.com/author/admin

En esencia, le estás preguntando a WordPress, ¿Cuál es el usuario con el id 1? El id 1, por norma, suele corresponder al primer usuario creado en WordPress, en una instalación limpia. Y el primer usuario, de forma predeterminada, tiene el rol de Administrador. Dicho de otra manera, en pocos segundos se obtiene el nombre de usuario del administrador, para acceder al Panel de Administración de WordPress. Ahora, solo resta probar contraseñas.

Como en casos anteriores, hay dos formas de hacerlo, una simple y otra algo más complicada. La forma simple, casi siempre, supondrá la instalación de algún plugin que bloquee este sistema, añadiendo otra capa de seguridad en WordPress.

Desactiva la función XML-RPC

Si eres un/a orgulloso/a friki, como un servidor, puede que te suene a un droide de Star Wars. Pero no. Seguimos hablando de WordPress. XML-RPC es un sistema que se remonta a los inicios de este CMS. Su función principal es permitir el acceso remoto al Panel de Administración de WordPress, desde un dispositivo externo. Aunque, ya “hace mucho tiempo, en una galaxia muy lejana”, esta función se podía desinstalar con facilidad desde nuestro Panel de Administración, la aparición de los smartphones lo cambió todo. Los desarrolladores de WordPress crearon una aplicación para iPhone, que hacía necesario que este sistema estuviera activo.

Pero, ¿Cómo funciona y porqué es una vulnerabilidad para la seguridad en WordPress? Pues, si quieres acceder a tu sitio web en WordPress, desde tu dispositivo móvil, usando su app, esta aplicación conectará con tu web, usando el archivo xmlrpc.php. Esta llamada, enviará tus credenciales de acceso a tu web, para que te reconozca como usuario.

Dicho de otro modo. Los Crackers utilizan unos programas informáticos, para conectar con una instalación de WordPress, a través del archivo xmlrpc.php. Estos programas, están configurados para utilizar miles de combinaciones de nombres de usuarios y contraseñas por segundo. Y, da igual que hayas cambiado la url de acceso a WordPress, ya que este sistema no utiliza ese formulario.

Por tanto, el archivo xmlrpc.php es una puerta trasera a WordPress. Muchos esperamos que, en un futuro cercano, los desarrolladores de WordPress, den la opción a los que no utilizamos este sistema, a desactivarlo. Mientras tanto, y si no tienes pensado acceder a WordPress desde tu Smartphone, tienes la opción de desactivarlo utilizando un plugin.

Accesos indebidos a la base de datos:

Como ya te he explicado, WordPress utiliza una base de datos. En ella, también se almacenan los datos de acceso de los usuarios de WordPress. Eso, sin contar que, accediendo a la base de datos de un sitio web en WordPress, un cracker tendría todo el control de tu sitio.

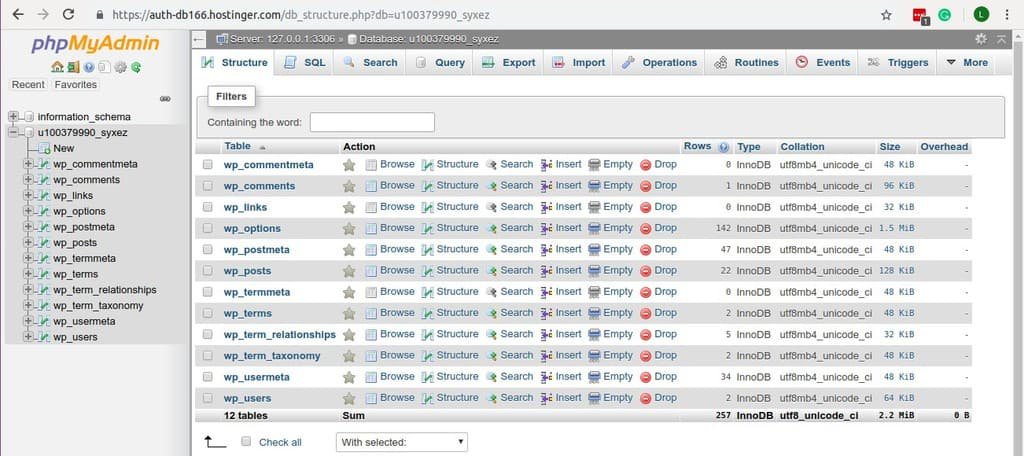

Y, si, existen aplicaciones informáticas para atacar a la base de datos de WordPress. Y, ¿por qué? Porque, como hacen la mayoría de los CMS, WordPress crea las mismas tablas, con los mismos nombres, exactamente igual, para todas las instalaciones. Por tanto, las tablas de la base de datos de WordPress de tu sitio web, dejando a un lado la que puedan crear los plugins instalados, son exactamente las mismas, que las de mi sitio web.

Y esto lo saben los Crackers.

Pero hay una solución. Consiste en cambiar una parte del nombre, de las tablas de la base de datos. Por ejemplo, así se llama una de las tablas más importantes de una instalación de WordPress:

wp_options

La solución consistiría en modificar el prefijo, que en el caso que nos ocupa es wp_, por otro, que solo conozcas tú. Por ejemplo:

xyz_ options

Y listo. Los crackers lo tendrán un poco más difícil para atacar tu sitio web en WordPress.

Como en los casos anteriores, hay dos formas para añadir esta medida de seguridad en WordPress. Una, directamente en la base de datos. Cosa que no te recomiendo, si no tienes los conocimientos suficientes. La otra, es utilizando un plugin para ello. Esta segunda, es más sencilla. Pero también entraña cierto riesgo. Así que, es importante que realices antes una copia de seguridad.